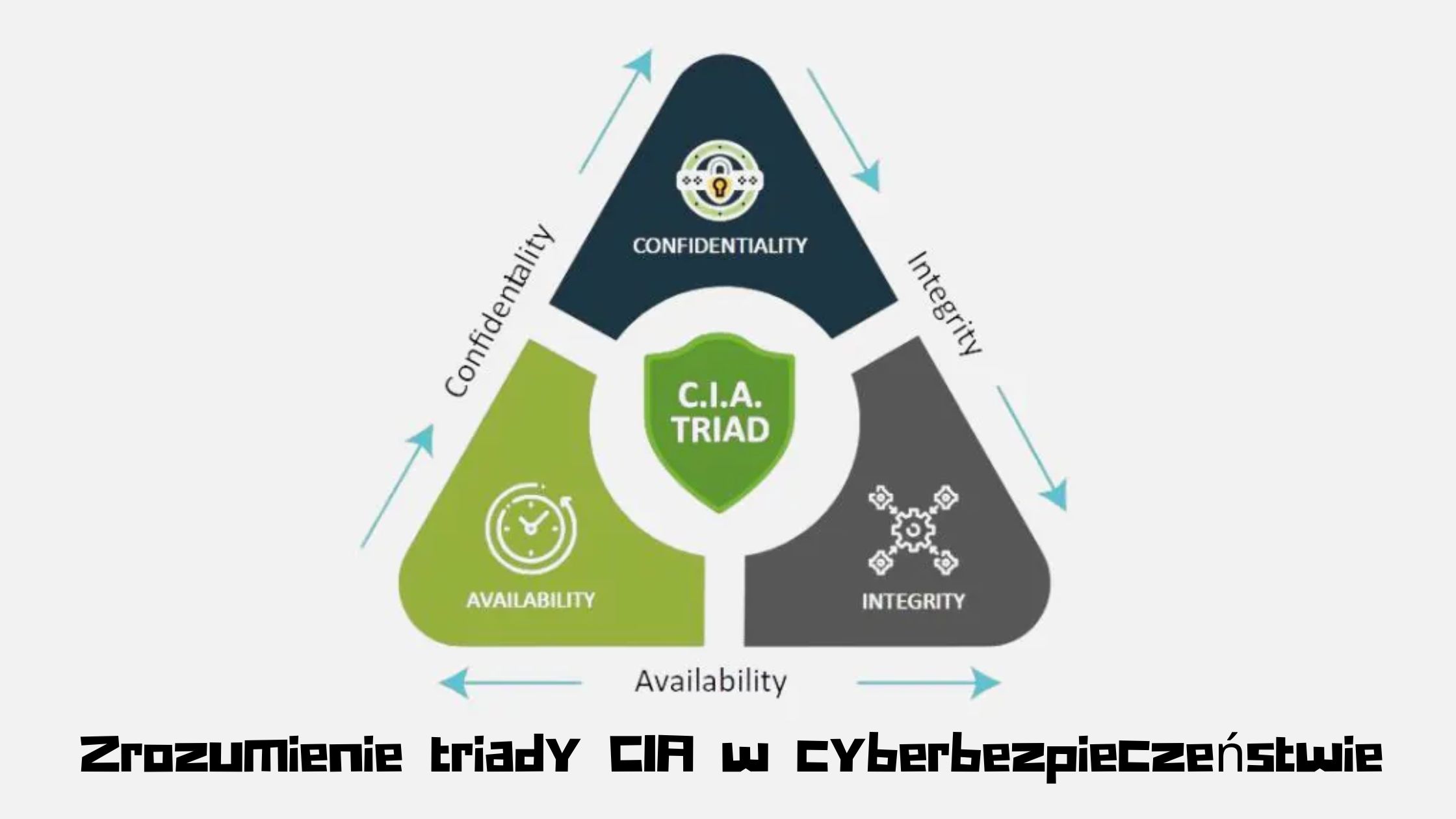

Zrozumienie triady CIA w cyberbezpieczeństwie

W świecie cyberbezpieczeństwa triada CIA stanowi podstawową koncepcję. To jak trójnożny stołek, którego każda noga symbolizuje kluczowy aspekt ochrony informacji online. Te trzy filary to Poufność, Integralność i Dostępność. Wyobraź sobie sejf. Poufność dotyczy tego, kto może go otworzyć, Integralność zapewnia, że zawartość pozostaje niezmieniona, a Dostępność gwarantuje, że sejf będzie dostępny wtedy, gdy go potrzebujesz. Razem tworzą solidne ramy dla ochrony danych cyfrowych.

Historyczna ewolucja i znaczenie triady CIA

Triada CIA nie pojawiła się z dnia na dzień. Istnieje od dawna, ewoluując wraz z cyfryzacją naszego świata. Kiedyś ochrona informacji polegała na zamkach, kluczach, strażnikach i fizycznych murach. Jednak gdy zaczęliśmy przechowywać dane na komputerach i w internecie, te stare metody przestały wystarczać. Potrzebowaliśmy nowych sposobów ochrony naszych cyfrowych skarbów. Wtedy pojawiła się triada CIA, oferując sposób myślenia o bezpieczeństwie i zarządzania nim w nowym, cyfrowym świecie. Pozostała aktualna, ponieważ jest elastyczna i pomaga nam stawiać czoła nowym wyzwaniom w miarę rozwoju technologii. W dzisiejszym świecie, gdzie tak wiele naszego życia toczy się online, zrozumienie i stosowanie triady CIA jest ważniejsze niż kiedykolwiek.

Podstawy poufności, integralności i dostępności

Rozłóżmy te trzy wielkie słowa na coś prostszego. Poufność to jak dochowanie tajemnicy – chodzi o to, by tylko odpowiednie osoby mogły zobaczyć ważne informacje. Wyobraź sobie zamknięty pamiętnik, do którego tylko ty masz klucz. Dalej, integralność polega na tym, by informacje były poprawne i niezmienione – jakby nikt nie mógł bazgrać po twoim pamiętniku bez twojej wiedzy. Na końcu dostępność – chodzi o to, by twój pamiętnik był zawsze pod ręką, gdy go potrzebujesz. Jeśli jest cały czas zamknięty w sejfie, to niezbyt pomocne, prawda? Ten element polega więc na tym, byś mógł bez problemu dotrzeć do informacji, gdy ich potrzebujesz.

Filar poufności

Poufność w cyberbezpieczeństwie przypomina trzymanie osobistego pamiętnika pod kluczem. Chodzi o to, by prywatne informacje pozostały prywatne. Tak jak nie chciałbyś, żeby każdy czytał twoje osobiste przemyślenia w pamiętniku, tak w świecie cyfrowym niektóre dane muszą być chronione przed ciekawskimi oczami. Może to dotyczyć na przykład twoich rozmów e-mailowych czy danych bankowych.

Utrzymywanie informacji w tajemnicy

Głównym celem poufności jest zapobieganie nieautoryzowanemu dostępowi do twoich danych. Oto prosty sposób, by to zrozumieć:

- Wyobraź sobie: Twoje dane osobowe to jak skarb.

- Wyzwanie: Musisz ukryć ten skarb przed niechcianymi gośćmi.

- Rozwiązanie: Użyj odpowiednich narzędzi i metod, aby chronić swój skarb.

Te narzędzia i metody to na przykład hasła, szyfrowanie (czyli sposób na zaszyfrowanie danych tak, by tylko wybrane osoby mogły je odczytać) oraz mechanizmy kontroli dostępu (jak lista VIP dla twoich danych).

Jak działa poufność

Poufność działa poprzez szereg kroków, które mają na celu ochronę danych:

- Identyfikacja: To moment, w którym system rozpoznaje, kim jesteś – zazwyczaj przez nazwę użytkownika.

- Uwierzytelnianie: To moment, w którym system sprawdza, czy jesteś tym, za kogo się podajesz – zazwyczaj za pomocą hasła.

- Autoryzacja: To proces decydujący o tym, co możesz, a czego nie możesz zobaczyć lub zrobić w systemie.

Pomyśl o tym jak o wejściu do budynku o wysokim poziomie zabezpieczeń. Najpierw mówisz ochroniarzowi, kim jesteś (identyfikacja), pokazujesz dowód tożsamości (uwierzytelnianie), a potem ochroniarz wpuszcza cię tylko do niektórych pomieszczeń (autoryzacja).

Znaczenie poufności

Dlaczego poufność jest tak ważna? Wyobraź sobie, że twoje prywatne e-maile, dokumentacja medyczna czy dane bankowe trafiają w niepowołane ręce. Mogłoby to prowadzić do różnych problemów, takich jak kradzież tożsamości, straty finansowe, a nawet zagrożenie dla twojego bezpieczeństwa. Dlatego poufność to pierwszy filar triady CIA – chodzi o to, by twoje cyfrowe życie było bezpieczne i chronione.

Rola integralności w cyberbezpieczeństwie

Integralność w cyberbezpieczeństwie to jak upewnienie się, że słowa w twoim pamiętniku nie zostały zmienione bez twojej wiedzy. Nie chodzi tylko o to, by chronić informacje przed wglądem, ale też przed ich modyfikacją. Integralność zapewnia, że dane są dokładne i wiarygodne – tak jak chciałbyś, by wpisy w twoim pamiętniku pozostały zgodne z tym, co naprawdę napisałeś.

Utrzymywanie informacji w dokładnej i niezmienionej formie

Celem integralności w cyberbezpieczeństwie jest zapewnienie, że informacje pozostają takie, jakie powinny być. Obejmuje to:

- Zapobieganie nieautoryzowanym zmianom: Upewnianie się, że nikt nie może zmieniać twoich danych bez pozwolenia.

- Zapewnienie dokładności: Utrzymywanie informacji w poprawnej i bezbłędnej formie.

- Utrzymywanie spójności: Zapewnienie, że twoje dane są takie same niezależnie od miejsca i czasu dostępu.

Wyobraź sobie, że piszesz w swoim pamiętniku i masz pewność, że nikt nie może się zakraść i zmienić tego, co napisałeś. Na tym właśnie polega integralność w cyberbezpieczeństwie – chroni twoje dane cyfrowe przed niepożądanymi zmianami.

Jak utrzymuje się integralność

Utrzymanie integralności obejmuje kilka kluczowych kroków:

- Kontrole danych wejściowych: To jak upewnienie się, że to, co wpisujesz do pamiętnika, jest poprawne. W świecie cyfrowym oznacza to sprawdzanie, czy dane wprowadzane do systemu są dokładne i prawidłowe.

- Szyfrowanie danych: To jak pisanie pamiętnika tajnym kodem. Pomaga zachować integralność danych podczas przesyłania lub przechowywania.

- Regularne audyty: To jak co jakiś czas sprawdzać swój pamiętnik, by upewnić się, że wpisy są nadal poprawne. W świecie cyfrowym oznacza to przeglądanie danych i systemów, aby upewnić się, że nic nie zostało zmienione w niewłaściwy sposób.

Znaczenie integralności

Integralność jest kluczowa, ponieważ niedokładne lub zmienione dane mogą prowadzić do błędnych decyzji, utraty zaufania, a nawet problemów prawnych. Wyobraź sobie, że ktoś zmienia twoje wpisy w pamiętniku i zaczynasz wspominać rzeczy, które nigdy się nie wydarzyły. W świecie cyfrowym zmodyfikowane dane mogą mieć poważne skutki, na przykład nieprawidłowa dokumentacja medyczna może prowadzić do złego leczenia. Dlatego utrzymanie integralności informacji to jeden z najważniejszych elementów cyberbezpieczeństwa.

Zapewnienie dostępności w cyberbezpieczeństwie

Dostępność w cyberbezpieczeństwie to jak upewnienie się, że możesz zawsze przeczytać swój pamiętnik, kiedy tylko chcesz. Chodzi o to, by informacje i systemy były dostępne wtedy, gdy są potrzebne. Tak jak frustrujące byłoby niemożność otwarcia pamiętnika w odpowiednim momencie, tak w świecie cyfrowym ważne jest, aby dane i systemy zawsze działały i były gotowe do użycia dla tych, którzy ich potrzebują.

Udostępnianie informacji wtedy, gdy są potrzebne

Dostępność polega na:

- Łatwy dostęp: Zapewnienie, że upoważnione osoby mogą szybko i łatwo uzyskać potrzebne informacje.

- Niezawodne systemy: Zapewnienie, że systemy przechowujące informacje działają zawsze poprawnie.

- Szybkie przywracanie działania: Możliwość szybkiego uruchomienia systemów na nowo, gdy coś pójdzie nie tak, na przykład w przypadku przerwy w dostawie prądu.

Pomyśl o tym jak o trzymaniu pamiętnika w miejscu, do którego zawsze masz dostęp, a jeśli zamek się zepsuje, masz zapasowy klucz.

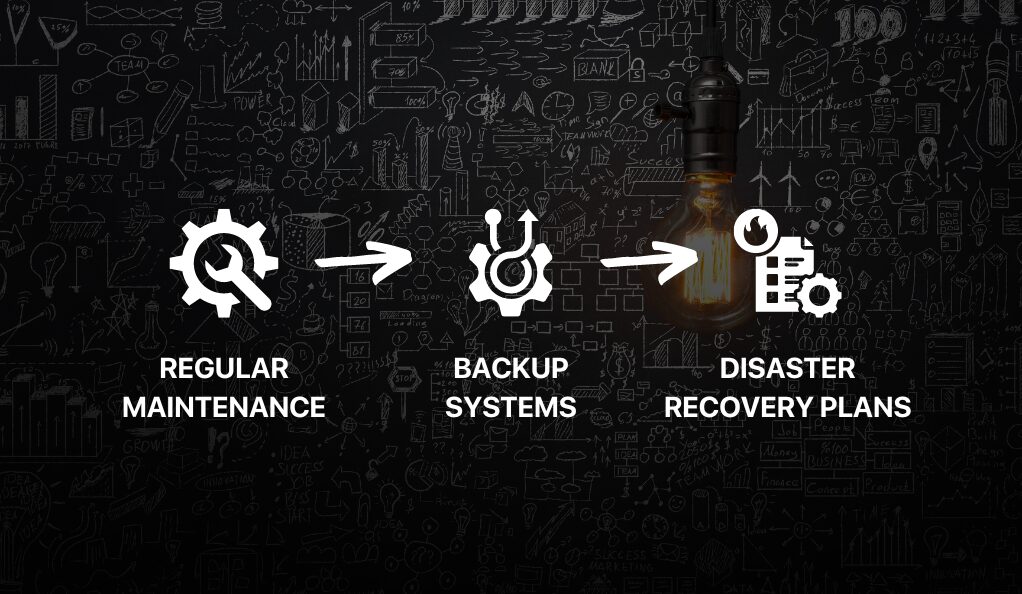

Strategie zapewniania dostępności

Aby zapewnić dostępność, stosuje się kilka strategii:

- Regularna konserwacja: To jak sprawdzanie zamka i stron w pamiętniku, by upewnić się, że są w dobrym stanie. W świecie cyfrowym oznacza to aktualizowanie systemów i dbanie o ich sprawne działanie.

- Systemy kopii zapasowych: To jak posiadanie kserokopii pamiętnika na wypadek, gdyby oryginał zaginął. W cyberbezpieczeństwie oznacza to tworzenie kopii zapasowych danych i systemów.

- Plany odzyskiwania po awarii: To jak posiadanie planu działania na wypadek, gdyby twój pamiętnik został skradziony lub uszkodzony. W świecie cyfrowym oznacza to posiadanie planu szybkiego przywrócenia systemów i danych po wystąpieniu problemu.

Znaczenie dostępności

Dostępność jest kluczowa, ponieważ jeśli dane lub systemy nie są dostępne wtedy, gdy są potrzebne, może to powodować poważne problemy. Wyobraź sobie, że potrzebujesz swojego pamiętnika, by przypomnieć sobie ważny szczegół, ale nie możesz go otworzyć. W świecie cyfrowym brak dostępności może oznaczać, że firmy nie mogą działać, ludzie nie mają dostępu do kont bankowych, a szpitale nie mogą uzyskać informacji o pacjentach. Dlatego zapewnienie dostępności to istotny element sprawnego funkcjonowania naszego cyfrowego świata.

Triada CIA w praktyce

Zrozumienie triady CIA to jedno, ale zobaczenie jej w działaniu to coś zupełnie innego. To jak obserwowanie drużyny superbohaterów, z których każdy odgrywa kluczową rolę. W świecie cyberbezpieczeństwa triada CIA pomaga firmom i osobom prywatnym skutecznie chronić informacje cyfrowe.

Zastosowania triady CIA w rzeczywistych sytuacjach

W praktyce triada CIA wygląda tak:

- Poufność w praktyce: To jak bank, który używa bezpiecznych haseł i szyfrowania, aby chronić informacje o twoim koncie. Tylko ty i upoważnieni pracownicy banku macie dostęp do tych danych.

- Integralność w praktyce: Wyobraź sobie szpital, który dba o to, by dokumentacja pacjentów była dokładna i niezmieniona. Korzystają z systemów zapobiegających nieautoryzowanym zmianom, aby lekarze mieli właściwe informacje do leczenia pacjentów.

- Dostępność w praktyce: Wyobraź sobie sklep internetowy, który zawsze dba o sprawne działanie swojej strony. Ma systemy zapasowe i plany szybkiego przywracania działania, dzięki czemu klienci mogą robić zakupy o każdej porze bez problemów.

Te przykłady pokazują, jak triada CIA pomaga w codziennych sytuacjach, zapewniając bezpieczeństwo i sprawne działanie naszego cyfrowego świata.

Równoważenie trzech elementów

Równoważenie poufności, integralności i dostępności jest kluczowe – to jak żonglowanie trzema piłkami jednocześnie. Chodzi o znalezienie odpowiedniej równowagi, w której wzmocnienie jednego elementu nie osłabia pozostałych. Na przykład zbyt skomplikowane hasła mogą utrudniać dostępność. Dostosowanie do konkretnych potrzeb jest niezbędne – priorytety różnią się w zależności od sytuacji; tajna agencja rządowa może stawiać na poufność, a biblioteka publiczna na dostępność.

Współczesne wyzwania i adaptacje

W dzisiejszym, szybko zmieniającym się cyfrowym świecie, triada CIA staje przed nowymi i złożonymi wyzwaniami. Wraz z rozwojem technologii rosną również zagrożenia dla cyberbezpieczeństwa. To jak niekończący się wyścig, w którym zarówno obrońcy, jak i atakujący stale podnoszą poprzeczkę.

Dostosowanie do nowych technologii

Wraz z pojawianiem się nowych technologii triada CIA musi się dostosowywać. Oto, jak to wygląda:

- Wzrost znaczenia chmury obliczeniowej: Ponieważ dane są przechowywane online zamiast na komputerach osobistych, zapewnienie poufności i integralności przybiera nowe formy, takie jak zaawansowane metody szyfrowania.

- Urządzenia IoT: Wraz ze wzrostem liczby domowych urządzeń podłączonych do internetu, kluczowe staje się zapewnienie ich bezpieczeństwa i dostępności. Może to wymagać wzmocnienia zabezpieczeń sieciowych.

- Sztuczna inteligencja: AI może pomagać w przewidywaniu i zapobieganiu zagrożeniom cybernetycznym, ale jednocześnie stwarza nowe wyzwania związane z utrzymaniem integralności danych, z których się uczy.

Te postępy technologiczne wymagają ciągłego dostosowywania strategii cyberbezpieczeństwa, aby zasady triady CIA były nadal przestrzegane.

Stawianie czoła nowym zagrożeniom cybernetycznym

Wraz z nowymi technologiami pojawiają się nowe zagrożenia. Oto kilka przykładów:

- Zaawansowane ataki phishingowe: Te ataki stają się coraz bardziej wyrafinowane, co utrudnia zachowanie poufności.

- Ransomware: To zagrożenie dla dostępności, które blokuje użytkownikom dostęp do ich systemów, dopóki nie zostanie zapłacony okup.

- Deepfake’i: Podważają integralność, tworząc realistyczne, ale fałszywe treści audio lub wideo.

Przyszłość triady CIA w cyberbezpieczeństwie

Patrząc w przyszłość, cyberbezpieczeństwo zapowiada się jako dziedzina pełna zarówno ekscytujących możliwości, jak i wyzwań. Triada CIA nadal będzie wyznaczać kierunek, ale będzie musiała ewoluować i dostosowywać się do nowych realiów. To jak drzewo, które rośnie i zmienia się wraz z porami roku, pozostając silne i żywotne.

Prognozy dotyczące trendów w cyberbezpieczeństwie

Oto kilka prognoz dotyczących tego, jak triada CIA może się rozwijać:

- Większy nacisk na sztuczną inteligencję: AI prawdopodobnie odegra większą rolę w wykrywaniu i reagowaniu na zagrożenia bezpieczeństwa, wzmacniając wszystkie trzy elementy triady CIA.

- Większe skupienie na prywatności: W związku z rosnącą liczbą wycieków danych i obawami o dane osobowe, poufność stanie się jeszcze bardziej kluczowa.

- Rosnąca potrzeba szybkości: Wraz ze wzrostem zaawansowania cyberataków zwiększy się potrzeba szybkiego przywracania działania (dostępność), co będzie wymagać bardziej wydajnych i szybszych strategii reagowania.

Te trendy wskazują na przyszłość, w której cyberbezpieczeństwo będzie bardziej zintegrowane, proaktywne i elastyczne wobec pojawiających się zagrożeń.

Dostosowanie się do zmieniającego się krajobrazu

Dostosowanie się do tej przyszłości będzie wymagało:

- Ciągłe uczenie się: Tak jak rozwija się technologia, tak musi rozwijać się nasze zrozumienie i umiejętności w zakresie cyberbezpieczeństwa.

- Współpraca między sektorami: Dzielenie się wiedzą i strategiami między różnymi sektorami może wzmocnić ogólne cyberbezpieczeństwo.

- Wykorzystywanie nowych technologii: Korzystanie z najnowszych rozwiązań, takich jak blockchain dla integralności i chmura obliczeniowa dla dostępności, może pomóc w utrzymaniu solidnego poziomu cyberbezpieczeństwa.

Zakończenie

Triada CIA, obejmująca Poufność, Integralność i Dostępność, pozostaje podstawowym filarem w dziedzinie cyberbezpieczeństwa – niczym solidna tarcza chroniąca nasze cyfrowe życie przed różnorodnymi zagrożeniami. Jak pokazaliśmy, każdy element triady CIA odgrywa wyjątkową i niezbędną rolę w ochronie informacji w środowisku cyfrowym: Poufność chroni dane osobowe i wrażliwe, Integralność zapewnia dokładność i wiarygodność danych, a Dostępność gwarantuje ich terminowy dostęp.

Wraz z rozwojem technologii i ewolucją zagrożeń cybernetycznych triada CIA będzie dostosowywać się do nowych wyzwań, jednak jej podstawowe zasady pozostaną niezmiennie kluczowe dla utrzymania bezpiecznego i godnego zaufania świata cyfrowego. Poprzez zrozumienie i stosowanie tych zasad możemy wspólnie przyczynić się do stworzenia bezpieczniejszego środowiska cyfrowego.

Leave a Reply